作者系Fortinet中国区技术总监张略

近期,Fortinet FortiGuard Labs(Fortinet 全球威胁研究与响应实验室)针对新型控制木马“HoldingHands”在亚洲地区的持续网络攻击活动展开了全面追踪与深度技术分析,揭示了该恶意软件传播方式的演变及其对中国用户构成的严重威胁。

该攻击活动呈现出高度的持续性、隐蔽性和跨区域联动特征,攻击者通过钓鱼邮件、多层恶意软件链及基础设施共享等手段,不断升级攻击手法。Fortinet中国区技术总监张略对该攻击活动研究进行了深度解析,并解读关联分析方法论如何有效揭示持续攻击链,全面分享Fortinet的防护策略和方案。

威胁纵览:持续性攻击活动全景关联分析

根据FortiGuard Labs的追踪,HoldingHands持续攻击活动主要针对微软Windows平台用户。攻击的影响表现为信息窃取,这些被窃取的数据可能用于后续攻击,严重等级为高危。张略分析认为,攻击活动的演变反映了黑客组织在逃避检测方面的精益求精,最初看似孤立的攻击事件实则是更广泛攻击活动的组成部分。

识别攻击活动的关联性对于威胁狩猎至关重要。传统安全分析往往将单个攻击事件视为独立事件,但通过系统化的关联分析方法论应用,安全团队能够揭示攻击者背后的统一行动。这种方法不仅提升威胁情报的准确性,还可以帮助企业预测未来攻击向量。尤其针对中国地区的威胁,攻击者常利用跨平台混淆技术,方法论中的关联分析可有效穿透表象,暴露攻击链的共性。

攻击揭秘:网络钓鱼与恶意载荷传递机制

HoldingHands持续攻击活动中,攻击者主要利用钓鱼邮件作为初始入侵向量,邮件中附带的PDF文件伪装成官方文档,以增强欺骗性。这种社交工程手段尤其针对中国用户,攻击者通过模仿政府文件或采购订单等内容,诱骗受害者点击恶意链接。

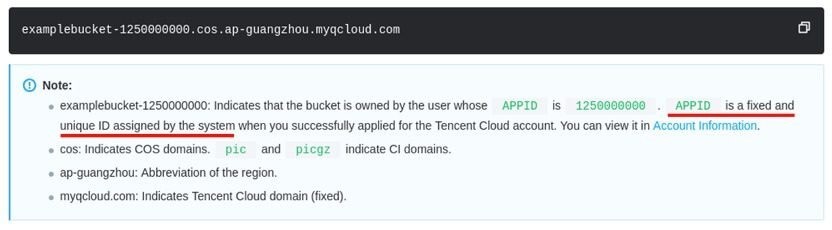

在关联分析方法论中,基础设施共享是识别攻击活动的首要线索。攻击者频繁使用合法云服务隐藏恶意行为,通过URL中的唯一ID链接多个攻击事件。这种ID具有账户级唯一性,任何包含相同ID的链接均归属同一攻击者,从而将分散的钓鱼事件串联成整体活动。

通过这种方法论应用,FortiGuard Labs关联到更多相关PDF文件,包括用于分发HoldingHands恶意软件的文件。新发现的钓鱼诱饵不仅模仿政府文件,还涉及仿冒其他政府部门的公文或采购订单等伪造内容,这体现了攻击者对目标区域文化的深入了解。

历史追溯:早期攻击活动的深度关联分析

此次攻击活动并非近期突发,而是有长期历史踪迹可循。通过深度关联分析,FortiGuard Labs发现最早的攻击记录可追溯至2024年3月,这体现了攻击组织的持久性和战略延续性。早期攻击主要利用恶意Excel文档作为攻击媒介,针对中国用户发动网络钓鱼活动。

通过对HTML附件中的APPID进行关联分析,安全团队成功链接到更多公有云存储连接。这种基于APPID的关联方法不仅揭示了攻击基础设施的共享特性,还将看似分散的事件串联成完整的攻击链条。例如,通过分析特定APPID,团队发现了一系列针对中国用户的钓鱼攻击,这些攻击在时间上跨越了2024年至2025年,显示出攻击者的长期运营能力。

值得注意的是,在与中国地区攻击时间相近的文档样本中,检测到了Winos4.0恶意软件的痕迹。这种时间跨度的关联性表明攻击组织采用了渐进式攻击策略,从早期的简单攻击逐步演变为复杂的多层恶意软件链,这种演变过程进一步印证了攻击活动的演化和关联性。

代码模式:恶意软件链的持续攻击关联性

从技术角度深入分析,代码模式是关联攻击的关键要素之一,涉及恶意软件家族的核心逻辑和反检测技术。攻击链中的dokan2.dll作为shellcode加载器,其伪造机制与历史攻击存在相似性;而sw.dat模块的反虚拟机检测和权限提升代码,在不同变体中保持一致特征。

进一步分析代码中的独特模式,如TimeBrokerClient.dll的进程验证逻辑(计算svchost.exe的ASCII和须为0x47A)以及文件命名规则。这些模式不仅是攻击者的“指纹”,还体现了其反分析策略的延续性。通过解析svchost.ini配置文件中的RVA引用机制,这种配置方式在多个攻击样本中重复出现,强化了攻击活动的关联性。

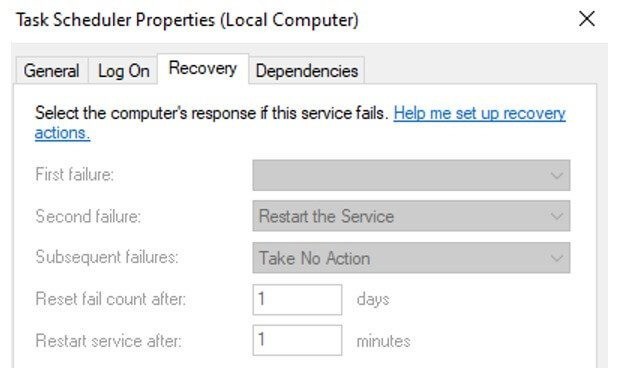

在恶意软件链的演进过程中,要特别关注msvchost.dat模块的创新之处。该模块通过验证特定的命令行参数确保执行环境,并与任务计划程序联动,这种操作战术在多个攻击活动中高度一致。当任务计划程序重新启动时,系统会执行svchost.exe进程,并自动加载TimeBrokerClient.dll文件,这种触发机制有效规避了基于行为的安全检测。

演进轨迹:操作战术演变与规避技术分析

在操作战术层面,攻击者的行为模式呈现出明显的演变特征。针对中国用户的攻击中,钓鱼邮件持续模仿政府公文,并通过多层链接增强欺骗性。这种战术不仅提高了成功率,还反映了攻击者对本地化特征的精准把握。

战术的关联性还体现在规避技术的升级上。以msvchost.dat模块为例,其通过会话枚举和令牌伪装技术恢复用户级访问权限的创新性。该模块首先调用WTSEnumerateSessions函数枚举所有终端会话,随后定位已登录用户的活跃会话,复制该用户的访问令牌实现安全上下文伪装。这种技术手段在多个攻击样本中重复出现,成为关联分析的重要依据。

值得注意的是,HoldingHands恶意载荷新增了通过注册表项更新C2服务器IP地址的功能(任务指令为0x15),使攻击者无需重新部署恶意软件即可切换基础设施。分析认为,这种灵活性体现了攻击者对持久性的追求,也凸显了持续监控注册表变更的重要性。

防御体系构建:Fortinet全景防护方案

基于关联分析方法论的应用,张略特别强调了中国地区面临的独特威胁。通过基础设施、代码和战术的关联分析,安全团队发现针对中国的攻击往往与更广泛的活动联动,这种分析有助于企业提前预警,而非被动响应。

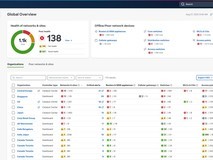

同时,基于此次攻击活动的技术特征,Fortinet的多层防护策略已有效拦截相关威胁。FortiGuard Antivirus服务成功检测并拦截了恶意软件,如XML/Agent.EFA9!tr、W64/ShellcodeRunner.ARG!tr和W64/Agent.BDN!tr。部署FortiGate、FortiMail、FortiClient或FortiEDR的产品用户,在更新至最新版本后可免受此类威胁影响。

针对此次攻击活动,Fortinet提供了一系列多层次的防御建议。

- 加强电子邮件安全:FortiMail已成功识别钓鱼邮件,其集成的FortiSandbox提供实时反钓鱼功能,可防范已知和未知攻击。

- 部署FortiGuard CDR(内容解除和重构)服务:该服务可解除文档中嵌入的恶意宏,从源头阻断攻击链,有效防止钓鱼邮件中的恶意载荷执行。

- 充分利用FortiGuard IP信誉和反僵尸网络安全服务:该服务汇聚全球传感器网络情报,主动拦截恶意源IP,特别是针对中国境内常见的攻击基础设施。

- 加强员工安全意识培训:积极参与NSE免费模块培训(FCF Fortinet Certified Fundamentals),提升对社交工程攻击的识别能力,降低钓鱼邮件点击率。

- 事件响应准备:若企业怀疑已受影响,应联系FortiGuard全球事件响应团队获得支持。

通过对攻击活动的深度技术分析,Fortinet认为关联分析方法论在当代威胁防护中至关重要。攻击者虽然不断演变战术,但通过系统化的关联分析,安全团队能够揭示其行为模式,实现更有效的防护。

同时,针对中国地区的威胁防护需要结合全球威胁情报和本地化分析。Fortinet的解决方案通过实时分析基础设施信誉和代码行为,提供了多层次的防护能力。当然,只有通过技术、人员和流程的有机结合,提升企业整体安全防护水平,才能有效应对日益复杂的网络威胁环境。