根据Sophos近日发布的研究报告《WannaCry余波未了》(WannaCry Aftershock)显示,恶名昭著的恶意软件WannaCryWannaCry依然猖獗,每月仍有数以百万次的攻击被阻挡,同时即使原始版本没有更新,仍有成千上万的短命变种流传。

自从2017年5月12日WannaCry发动全球攻击后,致使其仍持续肆虐的主要原因在于这些新变种能够绕过软件本来的Kill Switch自我毁灭机制。然而安全研究人员分析和执行多个变种的样本后发现,这些新变种已因代码受损而失去对数据加密的能力。

如果WannaCry发现攻击目标事前已受到感染,就会转为针对另一部电脑,因而早已被WannaCry惰性版本感染的设备就会受到保护,逃过被活跃代码影响的厄运。简单来说,WannaCry的新变种意外地成了“预防疫苗”,至令仍未修补系统且存有漏洞的电脑日后免受同一款恶意软件的攻击。

问题是,这些电脑受到惰性版本的感染,极有可能是因为没更新在两年前就已推出的修补程序,以堵塞WannaCry所利用的漏洞。

原来的WannaCry恶意软件只曾被侦测过40次,但研究人员其后却识别出12480个原始代码的变种。他们对其中超过2700个样本 (占侦测总数98%) 进行了仔细检查,发现它们全部进化为能够绕过Kill Switch自我毁灭机制 (一种特定URL链接,恶意软件接上后就会自动终止感染过程),并且都有损坏的勒索软件组件而且无法加密数据。

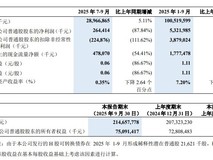

仅在2019年8月,Sophos便遥距侦测到430万宗WannaCry事故,涉及6963个变种,而当中5555款,即八成为新发现的。

研究人员也追溯到目前最为广泛流传的WannaCry变种首次出现的日子:2017年5月14日,也就是原始版本发动攻击的两天后。当时该变种被上传至VirusTotal免费恶意软件分析平台,但未曾被发现。

2017年爆发的WannaCry事件彻底改变了威胁生态,但研究显示依然有无数电脑没有修补系统。假如你还没安装两年多前发布的更新,那么究竟错过了多少个其他补丁呢?当然有些受害者非常幸运,因为WannaCry的变种使他们对这款恶意软件的新版本免疫。可是企业不能心存侥幸,必须实施立即安装新发布补丁的标准政策,还要采用稳健的防护解决方案,以保障所有端点、网络和系统。最关键的是,定期将最重要及现有的数据备份至离线的存储设备上,以备不时之需。

本文属于原创文章,如若转载,请注明来源:WannaCry进化史:由猎食者变成高危"疫苗"//safe.zol.com.cn/729/7295599.html